Configurações usadas para integrar Meraki MX com Zscaler

1- Identificar que Networks deverão utilizar esta regra

Network tags configuradas em Organization -> Overview, Tag

Name: (nome que quiserem)

IKE Version: IKEv2

IKE Version: IKEv2

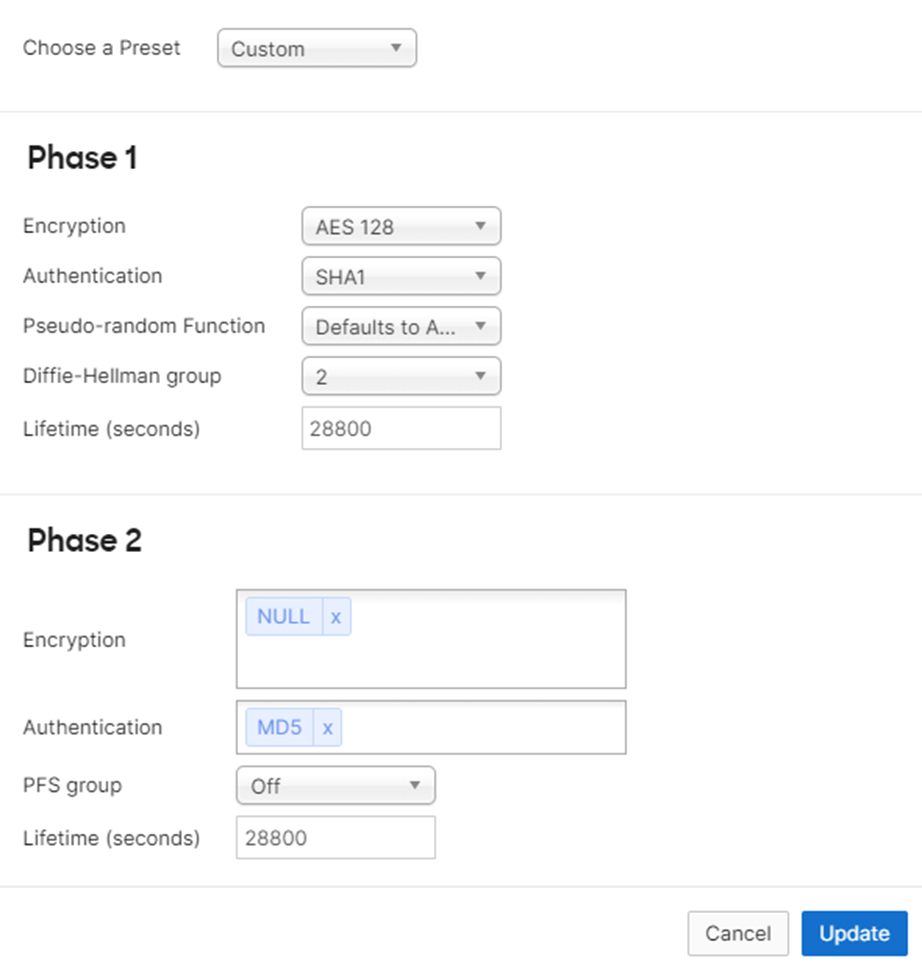

IPsec policies: Custom

Phase1

Encryption: AES128

Authentication: SHA1

Pseudo-random Function: Defaults to AES

Diffie-Hellman group: 2

Lifetime (seconds) : (valor de default)

Phase2

Encryption: NULL

Authentication: MD5

PFS group: (valor de default)

Lifetime (seconds) : (valor de default)

Public IP: (ip público do servidor de zscaler)

Local ID: (fqdn que também tem de estar configurado do lado do zscaler. Lista de endereços em: Cloud Enforcement Node Ranges )

Local ID: (fqdn que também tem de estar configurado do lado do zscaler. Lista de endereços em: Cloud Enforcement Node Ranges )

Remote ID: (info secundária, nesta situação não foi usada)

Private Subnets: usei 0.0.0.0/0 para permitir todas as redes locais. As redes que passam na VPN são escolhidas em SD-WAN -> Site-to-Site VPN -> VPN Settings

Preshared key: shared key acordada pela equipa que configura a MX e no lado do Zscaler

Availability: network tags configurada no ponto 1

Esta configurações deverão estar "espelhadas" no lado do Zscaler.

Depois de aplicar esta configuração verifica:

Security&SD-WAN -> VPN Status -> non-meraki peer. O status deverá estar "verde"

Security&SD-WAN -> VPN Status -> non-meraki peer. O status deverá estar "verde"

Ir a Event Log -> "security appliances" -> Event type include: non-meraki/client vpn negotiation e procurar por uma mensagem do género:

msg: <remote-peer-2|xxxx> IKE_SA remote-peer-2[xxxx] established between <mx public ip>[ <fqdn> ]...<zscaler ip>

msg: <remote-peer-2|xxxx> IKE_SA remote-peer-2[xxxx] established between <mx public ip>[ <fqdn> ]...<zscaler ip>

Para testar, ir a Appliance Status -> Tools -> Ping um endereço público mas com source apontado a uma das redes locais escolhidas para aceder ao zscaler

No comments:

Post a Comment